هل أنت مُستخدم لواحدة من توزيعات Linux العديدة؟ إذا كان الأمر كذلك، فستحتاج إلى ملاحظة مشكلة أمنية تُؤثر على عدد كبير من توزيعات Linux الأكثر شيوعًا، والتي تُغطي كل شيء بدءًا من Arch و Debian و Fedora والمزيد.

يُعد الباب الخلفي لـ XZ Utils مشكلة خطيرة تؤثر على الملايين من توزيعات Linux الشائعة، هنا سنشرح الطريقة التي يُمكنك من خلالها الحفاظ على أمان أجهزتك. تحقق من ما هو فيروس الباب الخلفي؟ كيفية الحماية من هجمات الباب الخلفي.

ما هو الباب الخلفي لـ XZ Utils؟

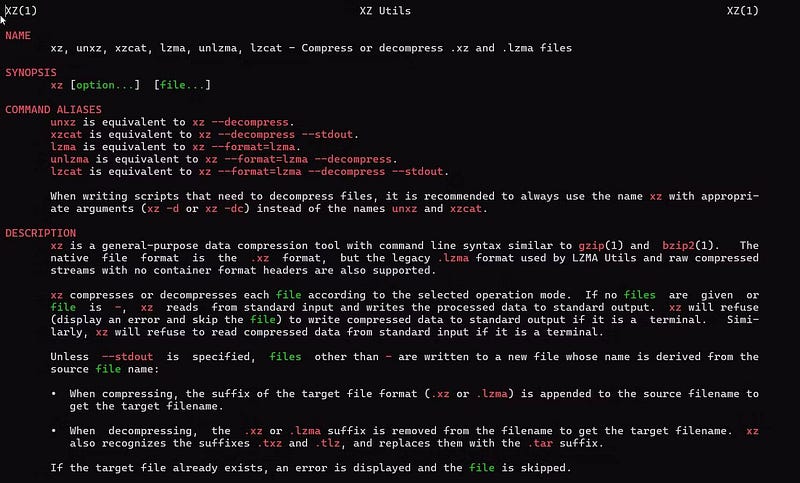

XZ Utils عبارة عن مجموعة مفتوحة المصدر من الأدوات المُساعدة لضغط الملفات وإلغاء ضغطها والتي يتم نشرها على نطاق واسع على توزيعات Linux، على غرار ZIP. قبل الكشف عن الباب الخلفي، كانت الحزمة تتمتع بسمعة طيبة لكفاءتها في مجتمع Linux.

لقد اجتذب الباب الخلفي لـ XZ Utils الكثير من الاهتمام بسبب انتشار الأداة في كل مكان وكيف تمكن المهاجم من التسلل إلى النظام البيئي مفتوح المصدر.

يبدو أنَّ هجوم الباب الخلفي عبارة عن حالة مُتسلل يلعب لعبة طويلة، ويستغرق سنوات لإنجازها. المهاجم، الذي استخدم اسم “Jia Tan” ولكن هويته الحقيقية تبدو غير معروفة، اتصل بالمُطور الأصلي لـ XZ، لاس كولين، الذي كان جدول تحديث الأداة الخاصة به متأخرًا. كولين، نقلاً عن مشاكل تتعلق بالصحة العقلية، تنازل في النهاية عن الحضانة للمُتسلل بعد ضغط واضح من شريك مُحتمل، وفقًا لـ Rob Mensching.

ثم قام المُتسلل المُشتبه به بإدخال الباب الخلفي للربط بـ SSH، والذي يُستخدم على نطاق واسع في أنظمة Linux للوصول عن بُعد. ربما كان هذا الأمر قد مر دون أن يُلاحظه أحد لو أنَّ مطور Microsoft أندريس فرويند لم يُعجبه أداء SSH الذي كان أسوأ مما ينبغي. تم إرجاع المشكلة إلى الإصدارين 5.6.0 و 5.6.1.

يسمح الباب الخلفي للمُتسلل بالسيطرة على نظام بعيد، ومع انتشار XZ و SSH في كل مكان، كان من الممكن أن يجعل هذا هجومًا واسع النطاق مُمكنًا. بعد اكتشاف الباب الخلفي لـ XZ، أنهى GitHub حساب المُطور الأساسي، كما اختفت الصفحة الرئيسية للمشروع.

أدى النجاح الواضح للمُتسلل في تغطية مساراته والحنكة في تولي دور مطور مفتوح المصدر إلى تكهنات بين الباحثين الأمنيين بأن الباب الخلفي ربما يكون قد تم تنفيذه من قبل دولة قومية مثل روسيا أو الصين، على الرغم من أنه لا يوجد دليل دامغ حتى الآن، وفقًا لما ذكره موقع Wired.

ما هي توزيعات Linux المُتأثرة بالباب الخلفي لـ XZ Utils؟

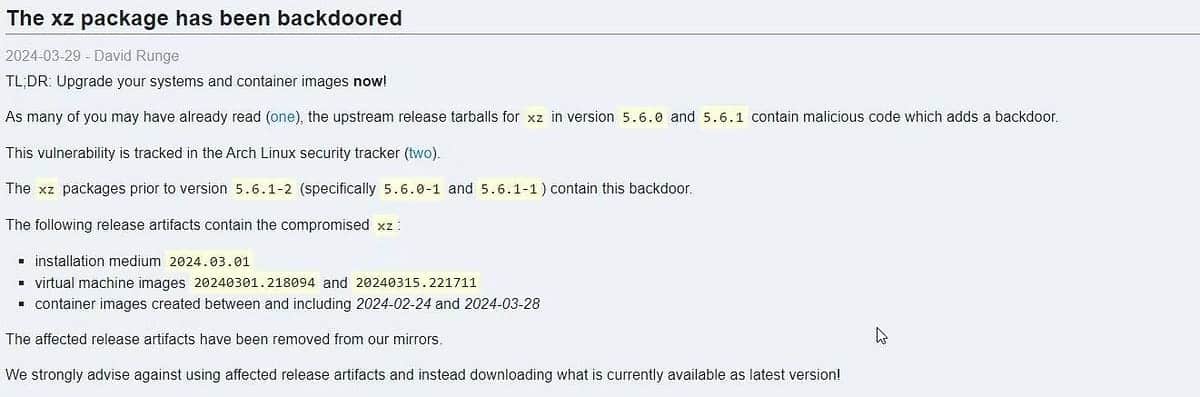

استهدف الباب الخلفي لـ XZ بشكل أساسي توزيعات Red Hat و Debian/Ubuntu، حيث إنها الأكثر انتشارًا في شركات المؤسسات. ومع ذلك، كانت التوزيعات التي تتضمن برمجيات أحدث، مثل Arch Linux و Gentoo وFedora والمتغيرات الاختبارية وغير المستقرة من Debian، هي الأكثر تأثرًا، حيث كان من المرجح أن تتضمن الإصدارات المُتأثرة من XZ.

نظرًا لأن عمليات نشر Linux للمؤسسات تميل إلى تفضيل التوزيعات المُستقرة، فيبدو أنها لم تتأثر في الوقت الحالي. قالت Debian إنَّ الإصدار المُستقر، وهو الإصدار المُتاح للتنزيل من موقعها على الويب افتراضيًا، لم يتأثر. يبدو أيضًا أن Red Hat Enterprise Linux و Ubuntu لم يتأثرا.

كيفية حماية جهاز Linux الخاص بك من الباب الخلفي لـ XZ Utils

أفضل طريقة لحماية نفسك على المدى القصير، بغض النظر عن التوزيعة التي تستخدمها، هي الحفاظ على تحديثها من خلال أداة التحديث المساعدة لمدير الحزم لديك. عندما تم اكتشاف الباب الخلفي لـ XZ، تصرفت توزيعات Linux بسرعة، ودفعت تحديثات النظام لخفض إصدار XZ Utils المُثبت على النظام إذا لزم الأمر. كما حثت التوزيعات المُتطورة مثل Arch مستخدميها على التحديث في أسرع وقت مُمكن.

يثير الهجوم أسئلة مقلقة حول إدارة المشاريع مفتوحة المصدر. مثل العديد من المشاريع الأخرى مفتوحة المصدر، تُعد XZ Utils قطعة برمجية مستخدمة على نطاق واسع ويتم صيانتها بواسطة مطور واحد غير مدفوع الأجر. أدت مشكلة مُماثلة إلى ظهور خطأ Heartbleed الذي أثر على OpenSSH في عام 2014.

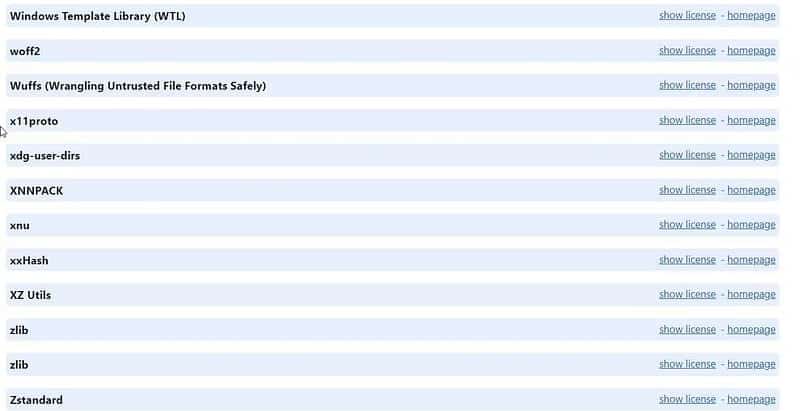

تعد مثل هذه المشاريع أحد مكونات جميع توزيعات Linux تقريبًا، كما أن مثل هذه المشاريع مفتوحة المصدر شائعة أيضًا في التطبيقات المملوكة التجارية. إذا قمت بفحص أقسام “حول” للعديد من التطبيقات الشائعة، مثل Spotify أو Google Chrome، فستجد أنها تستخدم أيضًا العديد من المُكوِّنات مفتوحة المصدر أسفل الغطاء. تم تضمين XZ Utils في Chrome.

يستخدم المطورون هذه الأدوات لأنها تجعل مهامهم أسهل بكثير حيث لا يتعين عليهم كتابة كل جزء من البرنامج من الصفر.

من الآن فصاعدًا، سيتعين على المُستخدمين والشركات إعادة تقييم علاقاتهم مع التطبيقات مفتوحة المصدر التي يعتمدون عليها. يمكن أن يتراوح هذا بين تدقيق أكبر لمُطوري المصادر المفتوحة بالإضافة إلى إيجاد طرق لتعويض المُطورين، كما يقترح Rob Mensching، حتى لا يُعانون كثيرًا من الإرهاق.

يبدو من المؤكد تقريبًا أنه سيكون هناك المزيد من التدقيق في تطوير المصادر المفتوحة في أعقاب هذا الهجوم. يُمكنك الإطلاع الآن على الهجمات الإلكترونية على الرعاية الصحية: كيف تحدث وما الذي يُمكنك القيام به.